文章摘要(AI生成)

随着微服务架构的流行,系统的复杂性增加,前端需要面对多个服务的接口,导致了安全、流量控制、监控等逻辑重复实现。为了解决这些问题,API 网关应运而生,成为系统中的统一入口,负责请求路由、安全保护、流量控制等多种职能。API 网关的核心功能包括请求路由、负载均衡、鉴权与认证、限流与熔断、日志与监控及安全防护。它通过灵活的路由策略,将请求正确转发到相应的服务,同时实现限流和熔断机制,保证系统安全与稳定。此外,API 网关还提供监控功能,帮助开发者掌握系统运行状态,提高服务可观测性。设计一个成熟的 API 网关需要综合考虑高可用性与可扩展性,以满足高并发环境的需求。总体而言,API 网关在微服务架构中扮演着至关重要的角色,旨在提升系统的性能、可靠性和安全性。

引言——为什么需要 API 网关

在微服务架构盛行之前,系统往往是一个完整的单体应用,前端只需要与一个后端服务交互即可。然而,随着业务的扩展和团队规模的增长,单体架构逐渐难以支撑快速迭代,于是微服务架构应运而生。

但问题也随之出现:

- 每个服务都有独立的接口地址,前端需要维护多个调用入口;

- 服务间调用关系复杂,安全认证、流量控制、监控等逻辑被重复实现;

- 一旦某个服务出问题,可能影响整个系统的稳定性。

这时,一个“统一的入口”显得尤为关键——它既能隐藏内部复杂的服务拓扑,又能在请求进入系统前完成安全、流控、监控等基础能力,这就是 API 网关(API Gateway) 的由来。

可以这样理解:

API 网关就像一个大型商场的“总服务台”,所有顾客(请求)都要经过它,然后它根据需求将顾客引导到不同的商铺(微服务)。

在现代分布式系统中,API 网关已成为基础设施的一部分。

无论是 Netflix 的 Zuul、Kong、Traefik,还是 Spring Cloud Gateway,它们都在承担以下职责:

- 请求路由:决定请求该去哪个服务;

- 鉴权与限流:保证安全与稳定;

- 日志与监控:帮助开发者观测系统运行状况;

- 流量控制与熔断:保护下游服务不被压垮。

在面试系统设计题时,API 网关经常被问到,因为它几乎是微服务体系的“门面担当”。

理解它,不仅能帮助你答好系统设计题,也能帮助你更好地构建可扩展、高性能的服务架构。

核心功能设计思路

API 网关的设计关键在于“能力聚合”——它不是简单的反向代理,而是一个可扩展的流量中枢。

本章将从 六大核心功能 出发,逐步剖析一个优秀网关应具备的设计思路。

1. 请求路由(Routing)

路由是网关的核心功能之一。

当请求进入网关时,它需要根据规则判断应该将流量转发到哪个后端服务。

常见的路由策略包括:

- 路径匹配:

/api/user/**→ 用户服务 - 域名匹配:

user.api.xxx.com→ 用户服务 - Header 匹配:根据自定义 Header(如版本号、区域)选择服务

- 参数匹配:例如根据

?version=v2选择不同版本服务

在大型系统中,还需要支持 动态路由——即路由规则存储在配置中心或数据库中,网关可以实时刷新而无需重启。

这通常通过 配置中心(如 Nacos、Apollo)+ 热加载机制 实现。

2. 负载均衡(Load Balancing)

在后端有多个实例时,网关需要决定流量分配方式。

常见策略包括:

- 轮询(Round Robin):流量均匀分配

- 加权轮询(Weighted Round Robin):按实例性能分配权重

- 最少连接(Least Connection):优先选择当前负载较低实例

- 一致性哈希(Consistent Hashing):用于有状态请求(如会话绑定)

一个优秀的网关通常还会内置 健康检查机制:定期探测下游服务是否存活,自动摘除不健康节点。

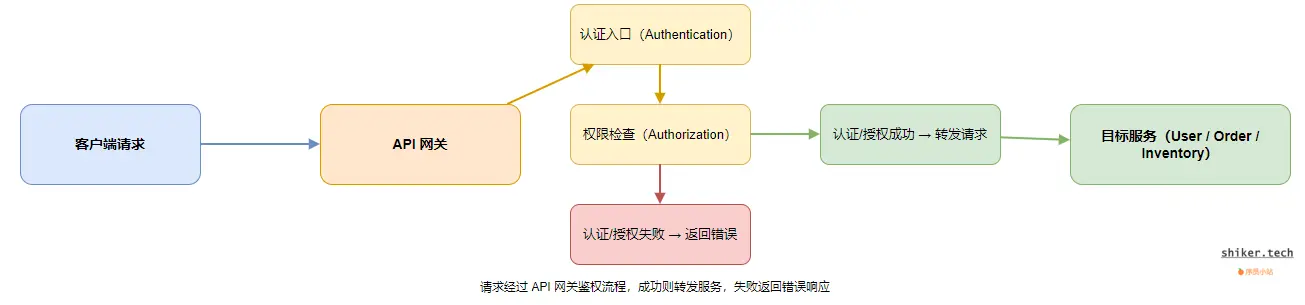

3. 鉴权与认证(Authentication & Authorization)

API 网关是安全防线的第一层。

它需要验证用户身份,并决定是否允许访问。

常见的实现方式:

- JWT(JSON Web Token):无状态认证,常用于移动端和微服务间调用。

- OAuth2.0:支持第三方登录和授权。

- API Key:简单接口级鉴权,常用于内部系统或第三方开放接口。

实际项目中,网关往往与 用户中心或 IAM 系统(如 Keycloak、Auth0) 对接,实现集中管理。

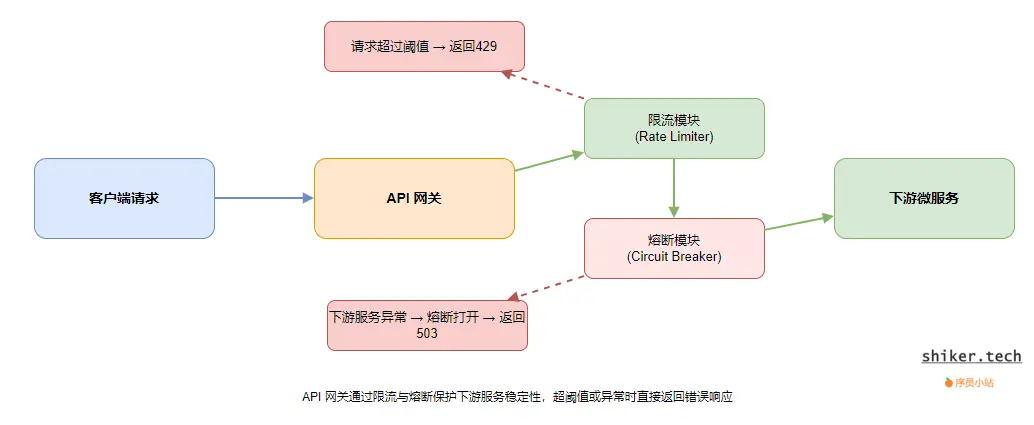

4. 限流与熔断(Rate Limiting & Circuit Breaker)

限流的目标是防止流量洪峰冲垮系统。

常见算法包括:

- 令牌桶(Token Bucket):以恒定速率生成令牌,请求需持有令牌才能通过;

- 漏桶(Leaky Bucket):保证请求流量平滑输出;

- 固定窗口 / 滑动窗口计数器:在统计周期内限制访问次数。

熔断机制则是另一种保护手段:

当下游服务异常率过高时,网关会暂时中断请求,直接返回降级响应,防止雪崩效应。

5. 日志与监控(Logging & Monitoring)

API 网关天然是观测系统的最佳位置。

它可以记录:

- 请求路径、耗时、状态码

- TraceID/SpanID(用于分布式追踪)

- 用户来源、调用量、异常分布

常用技术组合:Prometheus + Grafana + Loki(或 ELK)

这些指标可帮助团队发现性能瓶颈、快速定位问题。

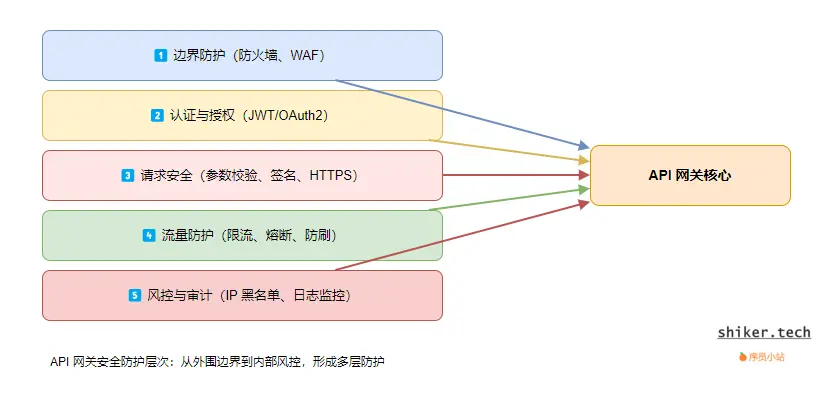

6. 安全防护(Security)

作为系统的“第一道门”,网关必须抵御各种攻击:

- 防止 SQL 注入、XSS、CSRF

- 实现 CORS 支持,控制跨域访问

- 引入 请求签名机制(例如时间戳 + 签名校验)防止重放攻击

- 对于高并发外网系统,还可集成 WAF、防火墙或 DDoS 防护模块

总结来看,一个健壮的 API 网关不仅仅是转发器,而是一个集路由、控制、安全、监控为一体的智能流量中枢。

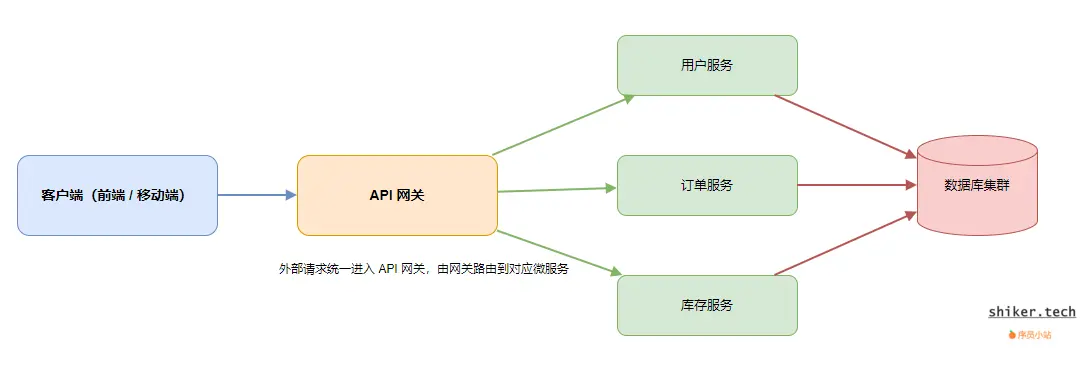

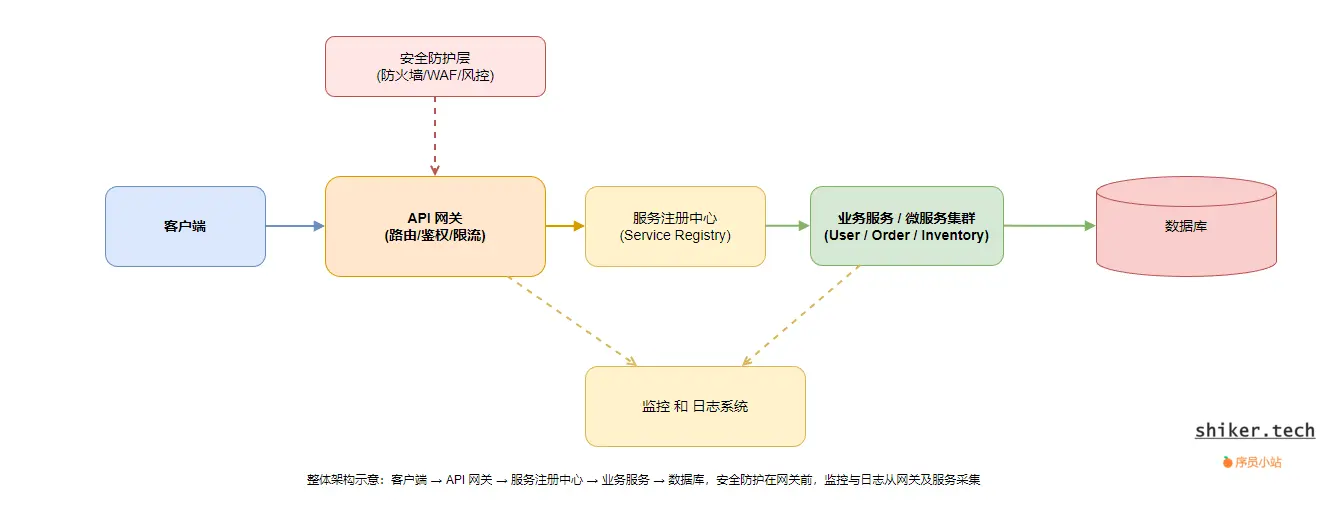

系统架构设计图

当我们把 API 网关放入整个微服务体系中,就能清晰看到它在系统中的“枢纽”角色——所有外部请求都必须经过它,它是 系统的唯一入口,同时承担 流量调度、安全防护、服务治理 等职责。

1. 整体架构概览

在典型的微服务架构中,API 网关位于客户端与服务集群之间:

- 客户端层:包括 Web 前端、移动 App、小程序、第三方合作方;

- API 网关层:统一处理请求、鉴权、限流、日志;

- 服务注册中心:如 Nacos、Eureka、Consul,用于服务发现;

- 业务服务层:订单、用户、支付、库存等微服务;

- 监控与日志系统:Prometheus、Grafana、ELK;

- 安全防护层:防火墙、DDoS、WAF。

2. 模块划分设计

一个成熟的 API 网关通常可以划分为以下核心模块:

| 模块 | 功能描述 |

|---|---|

| 路由模块 | 负责根据路径或规则转发请求到对应微服务 |

| 鉴权模块 | 处理 JWT、OAuth2、API Key 等认证方式 |

| 限流模块 | 实现接口或用户级限流策略,防止突发流量 |

| 熔断模块 | 检测下游服务健康状态,执行降级逻辑 |

| 日志模块 | 记录请求日志、耗时、状态码、Trace ID |

| 监控模块 | 输出指标至 Prometheus/Grafana |

| 安全模块 | 负责防火墙、签名验证、防重放攻击等 |

【图7:API 网关内部模块划分图】

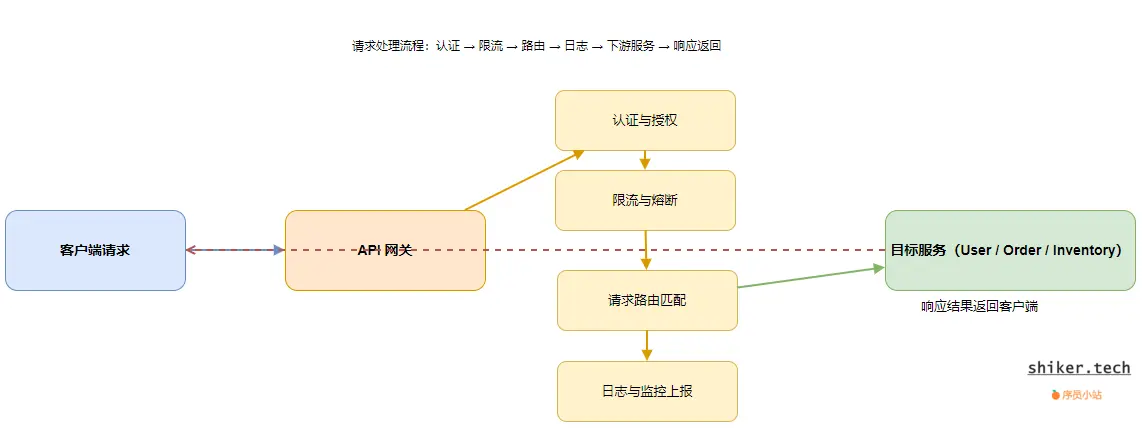

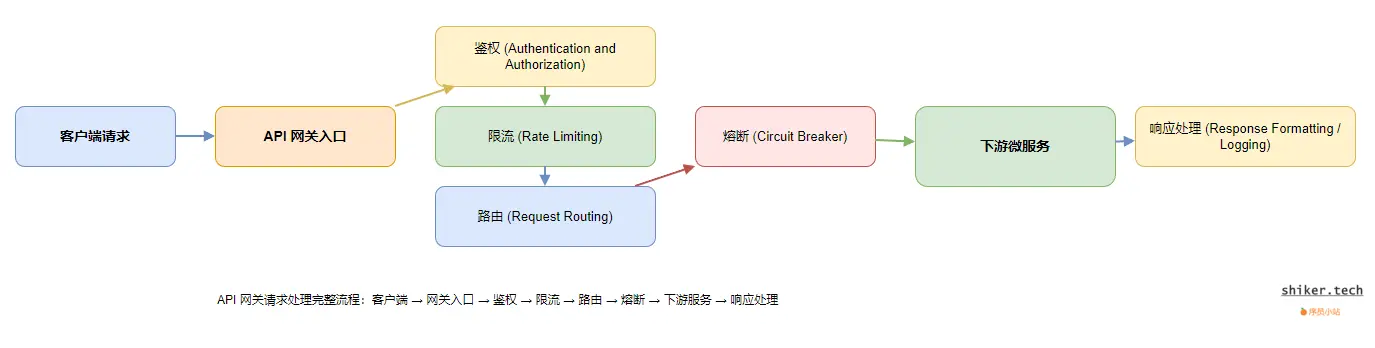

3. 请求流转路径

一次完整的请求流程如下:

- 客户端发起请求 →

- 网关接收并校验签名 / Token →

- 通过限流与安全检测 →

- 根据路由规则转发至目标服务 →

- 收集响应日志并返回结果。

整个过程可串联多个中间件式的处理环节,形成责任链(Pipeline)结构,具备良好的扩展性。

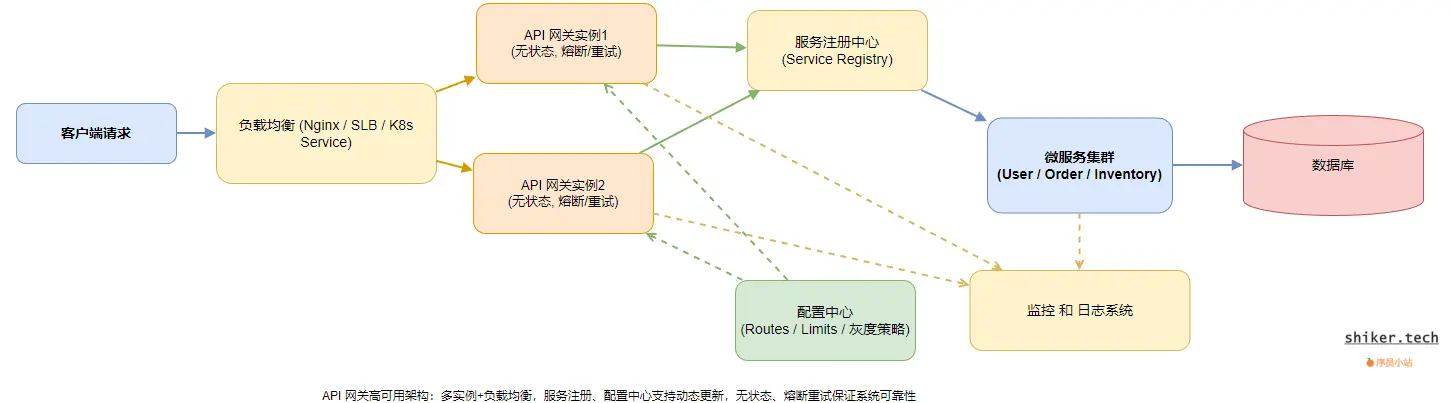

4. 高可用与可扩展设计

要支撑高并发环境,API 网关必须具备以下能力:

- 多实例部署 + 负载均衡:通过 Nginx、SLB 或 Kubernetes Service 实现;

- 服务注册与自动发现:动态感知微服务的上下线;

- 配置中心集成:实时更新路由、限流、灰度策略;

- 无状态架构:支持水平扩展,避免 Session 依赖;

- 熔断与重试机制:保障下游故障时仍可快速恢复。

性能与扩展性设计

API 网关的性能往往决定了整个系统的上限。

它是所有请求的“入口瓶颈”,既要支撑高并发访问,又要保证低延迟和稳定性。

本章我们将从 高性能架构、缓存策略、动态扩展、插件机制 四个角度深入探讨网关的性能设计。

1. 高并发下的 I/O 模型

传统的阻塞 I/O 模型(如 Servlet)在高并发下容易出现线程阻塞问题,而现代网关普遍采用 异步非阻塞模型 来提升吞吐量。

以 Spring Cloud Gateway 为例,它基于 Netty + Reactor 架构,通过事件驱动(Event Loop)机制实现:

- 单线程可同时处理成千上万连接;

- 避免上下文切换带来的性能损耗;

- 支持异步链式调用(Reactive Stream)。

同样,Kong(基于 Nginx + LuaJIT)和 Traefik(基于 Go)也采用类似的事件循环模型。

2. 缓存层的使用

缓存是提升性能最直接的手段,网关中常用两种缓存策略:

- 本地缓存(In-Memory Cache):

存储静态配置、Token 校验结果、路由信息等,典型方案如 Caffeine、Guava Cache。

优点:访问速度快;

缺点:分布式环境下数据一致性较差。 - 分布式缓存(Redis、Memcached):

存储跨节点共享的限流计数器、Session、黑名单等数据。

优点:支持水平扩展与高可用;

缺点:访问开销略高。

在高 QPS 场景下,可采用 多级缓存策略:

先查本地缓存,未命中再查 Redis,显著降低延迟。

3. 动态配置与热更新

频繁修改路由、限流或灰度策略时,如果每次都需重启网关,将极大影响可用性。

因此,网关应支持 动态配置加载:

- 配置中心驱动:从 Nacos、Apollo、Etcd 等实时拉取配置;

- 监听机制:当配置变化时触发回调,自动刷新内存中的规则;

- 版本回滚:在配置异常时快速回退到上一个版本。

这种机制可以让运维团队 在不中断服务的前提下 调整系统行为。

4. 插件化机制设计

现代网关(如 Kong、Apigee、Traefik)几乎都支持插件机制,让开发者可以在流量通道中插入自定义逻辑。

插件一般分为以下几类:

- 请求前插件(Pre Filter):鉴权、参数校验、限流;

- 路由插件(Route Filter):动态路由、灰度发布;

- 响应后插件(Post Filter):日志记录、响应加密;

- 全局插件(Global Filter):监控、埋点分析。

这种机制有助于实现“按需扩展”:

想加功能?写个插件即可。

想禁用?一行配置搞定。

插件模式让网关具备了 极高的可维护性与可扩展性,同时保持核心模块的简洁和稳定。

5. 性能优化建议汇总

| 优化方向 | 实现方式 | 效果 |

|---|---|---|

| 网络模型 | 异步非阻塞(Netty/Reactor) | 提升吞吐量 |

| 缓存机制 | 本地 + Redis 多级缓存 | 减少重复请求计算 |

| 配置加载 | 动态刷新 + 灰度控制 | 提升可用性 |

| 插件体系 | 可插拔式 Filter 管理 | 模块化扩展 |

| 日志采样 | 按比例记录请求日志 | 降低 I/O 压力 |

| 压缩与连接复用 | GZIP、HTTP/2 Keep-Alive | 降低网络开销 |

可观测性与运维管理

再强大的系统,也离不开 可观测性(Observability)。

对于 API 网关而言,可观测性不仅仅是“打印日志”,而是要让开发者能 看见系统内部发生了什么、为什么发生、发生得有多严重。

本章将从 日志、指标、追踪、运维策略 四个方面说明如何构建一套可观测、可运营的 API 网关体系。

1. 日志体系设计(Logging)

网关是请求的入口点,因此它是记录请求日志的最佳位置。

日志不仅用于排查问题,也能为分析流量模式和安全事件提供数据支撑。

常见日志类型包括:

- 访问日志(Access Log):记录请求路径、响应时间、状态码、IP、User-Agent;

- 错误日志(Error Log):捕捉异常堆栈、超时、下游错误;

- 安全日志(Security Log):记录鉴权失败、异常访问、风控触发等行为;

- 审计日志(Audit Log):记录系统变更操作(如路由更新、插件启停)。

日志采集可采用以下方案:

- ELK(Elasticsearch + Logstash + Kibana):经典日志堆栈;

- Loki + Grafana:轻量级日志聚合方案;

- Fluentd / Filebeat:作为日志收集 Agent。

2. 指标监控(Metrics)

除了日志,关键指标的可视化 是衡量系统健康状况的重要手段。

API 网关常需监控以下指标:

| 指标类别 | 示例指标 | 作用 |

|---|---|---|

| 性能类 | QPS、平均响应时间、95/99 延迟 | 衡量处理能力与延迟 |

| 错误类 | 错误率、超时次数、熔断次数 | 发现系统异常 |

| 资源类 | CPU、内存、连接数 | 判断网关负载情况 |

| 流量类 | 各服务访问量、带宽占比 | 监控热点服务 |

常用监控体系:

- Prometheus + Grafana:采集与可视化;

- OpenTelemetry(OTel):统一采集指标、日志与追踪;

- AlertManager:异常指标报警(短信/钉钉/Slack)。

3. 分布式追踪(Tracing)

在复杂的微服务体系中,单靠日志往往难以还原完整调用链。

分布式追踪通过 TraceID + SpanID 串联起请求在网关和各微服务之间的路径。

典型实现:

- Zipkin

- Jaeger

- SkyWalking

请求流程如下:

- 客户端请求进入网关,生成

TraceID; - 网关将

TraceID注入 HTTP Header; - 下游服务在日志中携带相同 ID;

- 追踪系统汇总链路信息,可视化展示调用耗时与瓶颈。

4. 运维与灰度发布策略

API 网关作为高风险节点,任何配置错误或版本问题都可能导致全站瘫痪。

因此,运维策略必须稳健:

- 灰度发布(Canary Release):仅让部分流量命中新版本;

- 双机热备(Active-Standby):主备切换避免单点;

- 自动化回滚:发布异常时立即回退;

- 健康检查与自愈:检测进程、线程、内存使用情况;

- 配置审计与审批流程:防止误操作。

5. 可观测体系整合

一个完整的可观测体系应包含三大支柱:

| 维度 | 工具组合 | 核心目标 |

|---|---|---|

| 日志(Logs) | ELK / Loki | 记录行为与异常 |

| 指标(Metrics) | Prometheus / Grafana | 监控健康与性能 |

| 追踪(Traces) | Jaeger / SkyWalking | 分析调用链瓶颈 |

三者结合,可实现:

从异常告警 → 追踪调用链 → 定位具体日志 → 修复与验证 的全闭环。

技术选型与对比

当你在设计 API 网关时,最先会面临的一个问题是:

“我要自己实现,还是直接用现成的网关框架?”

这章我们将系统性地比较几种主流方案(包括自研与开源),并分析它们在 性能、可扩展性、生态、易用性 等方面的取舍,帮助你在系统设计题中做出合理选型。

1. 常见网关实现分类

API 网关大致分为两类:

| 类型 | 代表框架 | 特点 |

|---|---|---|

| 开源成品网关 | Kong、Traefik、APISIX、Tyk | 功能完善,社区活跃,适合生产部署 |

| 框架级网关 | Spring Cloud Gateway、Netflix Zuul | 易与现有 Spring 微服务体系整合 |

| 自研网关 | 自定义基于 Netty、Go、Rust 实现 | 灵活可控,但开发与维护成本高 |

2. 开源网关对比

| 框架 | 核心语言 | 性能表现 | 插件扩展 | 动态配置 | 生态兼容 | 典型使用场景 |

|---|---|---|---|---|---|---|

| Kong | Nginx + Lua | ⭐⭐⭐⭐ | ⭐⭐⭐⭐⭐(Lua 插件) | 支持 DB/无 DB 模式 | 成熟 | 高性能 API、企业网关 |

| APISIX | Lua + etcd | ⭐⭐⭐⭐⭐ | ⭐⭐⭐⭐⭐ | etcd 动态配置 | 云原生友好 | 云原生 / Kubernetes |

| Traefik | Go | ⭐⭐⭐⭐ | ⭐⭐⭐ | 自动发现服务 | 原生支持 K8s | DevOps/轻量系统 |

| Spring Cloud Gateway | Java (Reactor) | ⭐⭐⭐ | ⭐⭐⭐⭐ | 与 Spring 无缝集成 | 最强 | 微服务内部流量 |

| Tyk | Go | ⭐⭐⭐⭐ | ⭐⭐⭐ | 有完整管理平台 | 较成熟 | SaaS / 内部 API 管控 |

总结:

- 如果你的系统基于 Spring 全家桶,Spring Cloud Gateway 是天然选择;

- 若偏向高性能与插件扩展,Kong / APISIX 是生产级首选;

- 若希望轻量快速部署,可考虑 Traefik;

- 如果追求完全掌控和高性能极限,可考虑 自研方案(Netty / Go / Rust)。

3. 自研 vs 框架的权衡

| 维度 | 自研网关 | 使用框架 |

|---|---|---|

| 性能可控 | ✅ 可深度优化 I/O、内存、协议 | ⚠️ 框架受限 |

| 功能完整性 | ❌ 需自行开发插件、控制台 | ✅ 开箱即用 |

| 开发成本 | ❌ 高,需要投入人力维护 | ✅ 社区维护 |

| 灵活性 | ✅ 可根据业务自由定制 | ⚠️ 受限于框架结构 |

| 升级风险 | ✅ 自主控制版本 | ⚠️ 受框架更新影响 |

实际建议:

中小型团队优先使用成熟框架,大型平台或高性能场景(如游戏网关、金融流控)可考虑自研。

4. 云原生时代的演进

在 Kubernetes 生态中,API 网关正逐渐演化为 Ingress Controller + Service Mesh + API Gateway 的组合架构:

- Ingress Controller:负责 L7 层路由(如 Nginx Ingress、Traefik);

- Service Mesh(Istio、Linkerd):负责服务间通信与流量控制;

- API Gateway:专注于北向流量(外部访问)。

5. 实际场景下的选型建议

| 场景 | 推荐方案 | 理由 |

|---|---|---|

| Spring 微服务体系 | Spring Cloud Gateway | 与 Spring Boot、Eureka 无缝对接 |

| 高性能对外 API | APISIX / Kong | 插件机制强大,支持 Lua 动态扩展 |

| 轻量级部署(K8s 原生) | Traefik | 天生支持自动发现与 TLS 管理 |

| 大型企业内部管控 | Tyk / Kong Enterprise | 提供管理控制台与审计功能 |

| 极端性能需求(百万 QPS) | 自研(Netty / Go) | 更高可定制性与性能极限 |

在系统设计题中,考官通常不会要求你背出框架名,而是希望看到:

“你能否根据业务场景,选择合适的技术组合,并明确取舍逻辑。”

这体现的正是“架构师思维”:

不是追求最强的技术,而是最合适的方案。

面试答题思路总结

API 网关作为系统设计类面试的高频题目,面试官考察的往往不只是你“知道什么”,而是你“如何分析问题、如何权衡取舍”。

这一章我们总结一套在面试中能直接使用的答题框架,帮你有条理地表达思路。

1. 从问题出发:明确背景与目标

当面试官说:“设计一个 API 网关”,不要急着上来就谈技术栈。

第一步应先还原场景,明确问题边界:

- 系统是否是微服务架构?

- 网关的作用仅是转发,还是要包含认证、限流、缓存等功能?

- 是否有高并发场景或多租户需求?

示例开场回答:

“我理解这个系统采用微服务架构,API 网关的目标是统一入口、提供安全与流量控制能力,我会从功能设计、性能优化和高可用三方面展开说明。”

2. 从宏观到微观:结构化讲解设计

可以按照下面这个结构展开,每点1分钟左右,整体控制在5分钟内:

- 整体架构

简述系统拓扑,网关与客户端、服务注册中心、后端微服务的关系。

【图7:API 网关设计思路导图】 - 核心功能

- 路由转发:基于路径或服务名匹配。

- 认证与授权:JWT 或 OAuth2。

- 限流与熔断:保护下游服务。

- 监控与日志:埋点与可观测性。

- 性能优化

- 使用异步非阻塞 I/O(如 Netty);

- 启用本地缓存、连接池;

- 热点服务下发本地路由规则,减少配置中心依赖。

- 高可用与扩展性

- 部署多实例,前置负载均衡(如 Nginx);

- 通过配置中心实现动态路由更新;

- 支持插件化机制以便扩展认证、日志等能力。

3. 进阶延展:展示系统思维

当面试官进一步追问时,可以从以下方向扩展:

- 安全层面:增加防爬虫、防重放、请求签名验证。

- 多版本支持:通过 header 或 path 路由到不同服务版本。

- 跨域与前后端分离:提到 CORS 与统一错误返回格式。

- 开源框架选型:例如 Spring Cloud Gateway 与 Kong 的比较。

能把这些内容结构化表达出来,已经能达到资深工程师水准。

4. 结语

设计 API 网关的本质,不是记住多少配置,而是理解“请求进入系统前的所有必要环节”。

真正优秀的工程师,会思考:

“我能否让每一个请求更安全、更快、更可观测?”

当你能把功能逻辑与工程取舍讲清楚,面试官自然会认为你具备架构级思考能力。

评论区